All posts under NSA

Wusste die NSA über „Meltdown“ und „Spectre“ Bescheid?

US-Behörden überwachen weiter – auch ohne gesetzliche Grundlage

Bundesinnenminister will Hintertüren in Smart-Devices

NSA-Skandal: Ermittlungen offiziell eingestellt

Verschlüsselung: Misstrauen gegen NSA-Fachleute

Intransparenz und gefährliche Ideen bei der Zitis

Ransomware: Neue Epidemie, alte Probleme

Verwirrspiel um geleaktes NSA-Dokument

WannaCry: Die Exploit-Policy der Behörden ist zum Heulen

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

Privatsphäre nicht nur für Donald Trump

NSAUA: Zwischen Aufklärung und Symbolpolitik

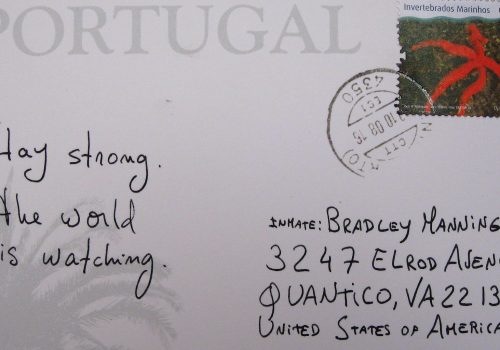

Chelsea Manning kommt (endlich) frei

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

Aufregende Zeiten für Edward Snowden

NSA-Untersuchungsausschuss: Urteil zu Selektoren-Liste enttäuschend

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

Die Kritik am BND-Gesetz ist mehr als begründet

Oliver Stones ‚Snowden‘ – ein Abbild des Internet-Sicherheitsstaates?

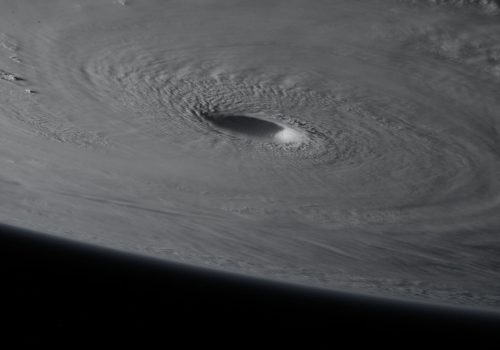

Die Cyberwar-Doku „Zero Days“ kündigt den dritten Weltkrieg an

Nach dem NSA-Hack: Cyber-Sicherheit in einer verletzlicheren Welt

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

WikiLeaks: Gebt euch mehr Mühe, wir brauchen euch noch!

BND-Reform: Ein fragwürdiges Signal auf Kosten der Freiheit

FollowUs – Die Netzpiloten-Tipps aus Blogs & Mags

Lieber Herr Maaßen, Rechtsstaatlichkeit ist keine Zeitverschwendung!

The Intercept ermöglicht erweiterten Zugriff auf Snowden-Dokumente

Soeben gelandet – Die Netzpiloten-Tipps aus Blogs & Mags

Verschlüsselung ist kein Terroristen-Werkzeug

Privacy Shield: Wie löchrig ist der neue Datenschutz?

Traut euch! Leaks sind unsere beste Waffe gegen die NSA

Die Kunst auf dem Daten-Highway

Überwachung: Die Bundesregierung zeigt sich lernresistent

No-Spy-Abkommen: Wie die Bundesregierung die Wähler belog

Karma Police: Das GCHQ überwacht jeden Website-Besuch

Ist das Datenschutzabkommen mehr als Symbolpolitik?

Überwachung, macht nichts?

Mesh-Netzwerke: Vernetzen gegen die Geheimdienste?

Lesetipps für den 24. August

In unseren Lesetipps geht es heute um die NSA-Spähliste, Gegenwind für Windows 10, Googles neue Websuche, das iPhone 6 und Android. Ergänzungen erwünscht. NSA-SPÄHLISTE Spionageaffäre: USA erklärten sich schon Anfang Mai zu NSA-Spähliste: Das Kanzleramt hat dem Bundestag bis heute den Einblick in die NSA-Spähliste verweigert. Es heißt, dass die[…]

AT&T: Von bereitwilliger Hilfe und gesellschaftlicher Verantwortung

Selektorenliste: Wie sich das Kanzleramt hinter den USA versteckte

Warum WikiLeaks noch immer relevant ist

5 Lesetipps für den 24. Juni

In unseren Lesetipps geht es heute um EU-Verhandlungen zum Datenschutz, Windows 10 auf USB-Sticks, Googles Sidewalk und News Lab und die NSA in Frankreich. Ergänzungen erwünscht. DATENSCHUTZ taz.de: Vor EU-Verhandlungen zum Datenschutz: Gleich schlechte Standards: Bürgerrechtsorganisationen sowie Daten- und Verbraucherschützer kritisieren den Entwurf der EU-Jusiz- und Inennminister für einheitliche Datenschutzgrundverordnung.[…]

NSA-Skandal beschädigt Vertrauen in US-Technologieunternehmen

5 Lesetipps für den 3. Juni

In unseren Lesetipps geht es heute um den Cyberangriff auf den Bundestag, Windows 10, die SEO-Erfolgsfaktoren, die NSA und Apples HomeKit. Ergänzungen erwünscht. CYBERANGRIFF SPIEGEL ONLINE: Cyberangriff auf Bundestag: Experten vermuten russische Täter: Der Spionageangriff auf das Datennetz des Bundestags ist allem Anschein nach das Werk russischer Profi-Hacker. Deutschen Sicherheitsbehörden[…]

5 Lesetipps den 13. Mai

In unseren Lesetipps geht es heute um Wikileaks, Facebook und die Instant Articles, Lobbyismus und Youtube gegen die Gema. Ergänzungen erwünscht. WIKILEAKS NSA-Ausschuss im Bundestag: Wikileaks veröffentlicht Mitschriften – taz.de: Das Enthüllungsportal Wikileaks hat ein 1380 Seiten umfassendes Protokoll des NSA-Untersuchungsausschusses des Bundestages veröffentlicht. Dieses beinhaltet Zeugenaussagen von Mai 2014[…]

NSA-Telefonüberwachung: „Google for Voice“

5 Lesetipps für den 24. April

In unseren Lesetipps geht es heute um die NSA, den Freedom Day, Amazons Cloud-Geschäft, eine Analyse zu Facebook und die Apple Watch. Ergänzungen erwünscht. NSA heise online: NSA-Skandal: BND im großen Stil von NSA unterwandert: Eine Neue Spionageaffäre erschüttert den BND. Die NSA hatte nämlich das Projekt Eikonal, mit[…]

![Radar, Funktechnik, Signale (adapted) (Image by stux [CC0 Public Domain] via Pixabay)](https://www.netzpiloten.de/wp-content/uploads/2018/01/Radar-Funktechnik-Signale-adapted-Image-by-stux-CC0-Public-Domain-via-Pixabay-500x350.jpg)

![Good Things Come to Those Who Hustle (adapted) (Image by Hannah Wei [CC0 Public Domain] via Unsplash)](https://www.netzpiloten.de/wp-content/uploads/2017/12/Good-Things-Come-to-Those-Who-Hustle-adapted-Image-by-Hannah-Wei-CC0-Public-Domain-via-Unsplash-500x350.jpg)

![Time traveler (adapted) (Image by Alessio Lin [CC0 Public Domain] via Unsplash)](https://www.netzpiloten.de/wp-content/uploads/2017/12/Time-traveler-adapted-Image-by-Alessio-Lin-CC0-Public-Domain-via-Unsplash-500x350.jpg)

![The_dead_end (Image by Vaikoovery [CC by 3.0] via Pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/10/The_dead_end-Image-by-Vaikoovery-CC-by-3.0-via-Pixabay-500x350.jpg)

![Computer Sicherheit Vorhängeschloss (adapted) (Image by TheDigitalWay [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/Computer-Sicherheit-Vorhängeschloss-adapted-Image-by-TheDigitalWay-CC0-Public-Domain-via-pixabay-500x350.jpg)

![bedrohlich (adapted) (image by Momonator [CC0 ] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/06/bedrohlich-adapted-image-by-Momonator-CC0-via-pixabay-500x350.jpg)

![Video (adapted) (Image by endus3r [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/03/Video-adapted-Image-by-endus3r-CC0-Public-Domain-via-pixabay-500x350.jpg)

![spying (adapted) (Image by mohamed_hamdy [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/03/spying-adapted-Image-by-mohamed_hamdy-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Surveillance (adapted) (Image by Jonathan McIntosh [CC BY-SA 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/10/Surveillance-adapted-Image-by-Jonathan-McIntosh-CC-BY-SA-20-via-Flickr-500x350.png)

![camera(image by staffordgreen0[CC0 Public Domain] via Pixabay)](https://www.netzpiloten.de/wp-content/uploads/2016/09/camera-e1474901554301-500x350.jpg)

![Binary code (adapted) (Image by Christiaan Colen [CC BY-SA 2.0] via flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/08/Binary-code-adapted-Image-by-Christiaan-Colen-CC-BY-SA-2.0-via-flickr-500x350.jpg)

![Wikileaks Flag (Image by Graphic Tribe [CC BY SA 3.0], via Wikimedia Commons)](https://www.netzpiloten.de/wp-content/uploads/2016/07/Wikileaks-Flag-Image-by-Graphic-Tribe-CC-BY-SA-3.0-via-Wikimedia-Commons-500x350.png)

![Monitoring_Überwachung (adapted) (Image by Christian Schnettelker [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/06/Monitoring_Überwachung-adapted-Image-by-Christian-Schnettelker-CC-BY-20-via-Flickr-500x350.png)

![Protection for Snowden (adapted) (Image by greensefa [CC BY 2.0] via flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/05/Protection-for-Snowden-adapted-Image-by-greensefa-CC-BY-2.0-via-flickr-500x350.jpg)

![Paris im November 2015 (adapted) (Image by Marc Barkowski [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/03/Paris-im-November-2015-adapted-Image-by-Marc-Barkowski-CC-BY-2.0-via-Flickr-500x350.jpg)

![wikileaks truck capitol hill (adapted) (Image by Wikileaks Mobile Information Collection Unit [CC BY 2.0] via flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/02/wikileaks-truck-capitol-hill-adapted-Image-by-Wikileaks-Mobile-Information-Collection-Unit-CC-BY-2.0-via-flickr--500x320.jpg)

![The Whitechapel Gallery (adapted) (Image by Herry Lawford [CC BY 2.0] via flickr)](https://www.netzpiloten.de/wp-content/uploads/2016/02/The-Whitechapel-Gallery-adapted-Image-by-Herry-Lawford-CC-BY-2.0-via-flickr-500x350.jpg)

![Critical Mass (adapted) (Image by Matthias Ripp [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/10/Critical-Mass-adapted-Image-by-Matthias-Ripp-CC-BY-2.0-via-Flickr-500x350.jpg)

![Bundesregierung Merkel III im Jahr 2014 (Image: Tobias Koch [CC BY-SA 3.0 de], via Wikimedia Commons)](https://www.netzpiloten.de/wp-content/uploads/2015/10/Bundesregierung_Tobias_Koch-500x350.jpg)

![Yellow Watcher (adapted) (Image by Alexander Svensson [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/10/Yellow-Watcher-adapted-Image-by-Alexander-Svensson-CC-BY-2.0-via-Flickr-500x350.jpg)

![Supreme Court Building (adapted) (Image by Jeff Kubina [CC BY-SA 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/09/Supreme-Court-Building-adapted-Image-by-Jeff-Kubina-CC-BY-SA-2.0-via-Flickr-500x350.jpg)

![Networking Switch (adapted) (Image by @felixtriller [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/09/Networking-Switch-adapted-Image-by-@felixtriller-CC-BY-2.0-via-Flickr-500x350.jpg)

![AT&T, ATandT Sign, 9/2014, pic by Mike Mozart of TheToyChannel and JeepersMedia on YouTube (adapted) (Image by Mike Mozart [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2017/01/ATT-ATandT-Sign-9_2014-pic-by-Mike-Mozart-of-TheToyChannel-and-JeepersMedia-on-YouTube-adapted-Image-by-Mike-Mozart-CC-BY-20-via-Flickr-500x350.png)

![Wikileaks _DDC1958 (adapted) (Image by thierry ehrmann [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/06/Wikileaks-_DDC1958-adapted-Image-by-thierry-ehrmann-CC-BY-2.0-via-Flickr-500x350.jpg)

![NSA (adapted) (Image by Mike Mozart [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/06/NSA-adapted-Image-by-Mike-Mozart-CC-BY-2.0-via-Flickr-500x350.jpg)

![AA070431.jpg (adapted) (Image by Andreas Kollmorgen [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/05/AA070431.jpg-adapted-Image-by-Andreas-Kollmorgen-CC-BY-2.0-via-Flickr-500x350.jpg)