Der kürzlich durchgeführte Cyber-Angriff via eines Verschlüsselungstrojaners (auch: Ransomware), der Krankenhäuser in ganz Großbritannien lahmgelegt hat, macht den nationalen Gesundheitssektor (NHS) zu einem der bekanntesten Opfer dieses globalen Vorfalls. Die Regierung stand in der Kritik, Unterstützungen im IT-Bereich des Gesundheitssektors gekürzt zu haben und veraltete Computersysteme nicht zu ersetzen. Unterdessen schlugen die Minister scharf zurück und warfen dem Management des NHS vor, ihre Cybersicherheit nicht zu verbessern – obwohl zur gleichen Zeit bekannt wurde, dass eine technische Weiterentwicklung, die den Angriff hätte verhindern können, einen Monat vor der Attacke fertiggestellt wurde.

Diese Geschichte ist nicht sonderlich überraschend. Jeder, der selbst regelmäßig mit dem öffentlichen Sektor zu tun hat, wird erlebt haben, dass Regierungsangestellte mit technisch veralteten Computersystemen kämpfen müssen. Sicher – auch andere bedeutende staatliche Organisationen, wie etwa die Deutsche Bahn oder das US-amerikanische Ministerium für Innere Sicherheit, waren von der Ransomware betroffen. Aber hängt der öffentliche Bereich wirklich hinterher, wenn es darum geht, die IT-Sicherheit auf dem neusten Stand zu halten, um Internetkriminalität zu verhindern?

Die neuste „WannaCry“-Attacke konnte aufgrund eines Defekts innerhalb des 15 Jahre alten Betriebssystems Windows XP ihr Ausmaß entfalten. Serviceanbieter erstellen und verkaufen Upgrades und Korrekturen für solche Fehler meist nachdem diese entdeckt werden. Damit soll verhindert werden, dass die Schwachstellen durch Internetkriminalität ausgenutzt werden. Nichtsdestotrotz hat Microsoft die regelmäßige Weiterentwicklung dieses Betriebssystems im Jahr 2014 eingestellt, sodass alle, die es noch nutzen, für Korrekturen einen Serviceaufschlag bezahlen müssen.

Sobald die Firma den WannaCry-Defekt bemerkte, war eine Fehlerkorrektur im März auch schnell auf dem Markt. Da viele Kunden jedoch immer noch veraltete Betriebssysteme in Benutzung hatten, verbreite sich der Trojaner binnen kürzester Zeit auf eine Vielzahl von Geräten, als er im Mai erstmals auftauchte. Microsoft stellte die Fehlerkorrektur dann schnell allen Betriebssystemen zur Verfügung. Viele von ihnen, die das Update nicht unverzüglich installiert hatten, waren aufgeschmissen. Das ist genau das, was dem NHS passierte.

Die Regierung hat die Notwendigkeit einer grundlegenden Erneuerung des internen IT-Systems schon lange zugegeben. Als der Support für Windows XP im Jahr 2014 eingestellt wurde, habe die Regierung mit einem Update der meisten Geräte innerhalb eines Jahres gerechnet. Berichten zu Folge endete es damit, dass NHS für benutzerdefinierten XP-Service draufzahlte, in dem Versuch, die Chefs des Gesundheitssektors dazu zu ermutigen, ihre Computersysteme auf dem neusten Stand zu halten. Ein Bericht Ende 2016 deckte jedoch auf, dass 90 Prozent der NHS-Konzerne noch mindestens einen Computer mit Windows XP verwenden.

Der wahrscheinlichste Grund dafür, dass veraltete Systeme weiter genutzt werden, liegt darin, dass ein Update dieser sehr kostspielig ist. In den meisten Fällen verlangt eine neue Version eines Windows-Betriebssystems auch einen neuen, leistungsstärkeren Computer. Damit einher geht oftmals auch die individuelle Abstimmung von Hard- und Software der Firma auf das neue System, damit der alltägliche Betrieb fortgeführt werden kann. Die Röntgenabteilung eines Krankenhauses zum Beispiel, die bisher mit XP gearbeitet hat, benötigt mit einem neuen Computersystem möglicherweise auch eine neue Software, um die Röntgengeräte zu steuern.

Institutionen der öffentlichen Hand haben außerdem den Luxus, direkt auf Regierungsexperten der nationalen Internetsicherheit zurückgreifen zu können. Diese sind in der Lage sicherzustellen, dass entscheidende Dienste wie die des NHS in Betrieb bleiben. Auch wenn dieser jüngste Trojaner-Angriff die Szene notwendigerweise wachrüttelt, gibt es doch ein erkennbares Sicherheitsnetzwerk.

Ein privates Problem

Der WannaCry-Angriff traf jedoch nicht nur den öffentlichen Bereich. Um die 200.000 Opfer in über 150 Ländern waren davon betroffen – nach Angaben der europäischen Polizei Europol sogar bedeutende Großunternehmen wie Nissan, FedEx und Hitachi. Eine Quelle gibt an, dass mehr als 10 Prozent aller Desktop-Computer mit XP laufen und ein Großteil der oben genannten Opfer aller Wahrscheinlichkeit nach kleine Betriebe sind. Allgemein gibt es keinen Hinweis darauf, dass Organisationen des öffentlichen Bereichs überdurchschnittlich unter Cyber-Attacken leiden.

Obwohl das NHS engen finanziellen Rahmenbedingungen unterliegt, haben staatliche Institutionen ein großes Spektrum an Möglichkeiten, Cyber-Attacken auf ein Minimum zu reduzieren und können an signifikante Geldmengen gelangen, wenn die Politiker zustimmen. Allein in Großbritannien hat das Zentrum für nationale Internetsicherheit 1,9 Milliarden Euro zur Verfügung

Für kleine Betriebe, die keinen einfachen Zugang zu finanzieller Unterstützung für Systemupgrades haben und schwer an Regierungsexperten oder sogar IT-Abteilungen rankommen, sieht es dagegen ganz anders aus. Oftmals fehlt es hier schon an der Erkenntnis, dass es überhaupt ein Problem gibt. Es existieren einige staatlich unterstützte Initiativen, wie zum Beispiel die „British Cyber Essentials“, die kleinen Betrieben im Bereich der Internetsicherheit helfen. Diese haben meist jedoch weder die Reichweite noch die Möglichkeit, alle Firmen flächendeckend zu erreichen und denen zu helfen, die in Not sind. Man kann sich sicherlich fragen, ob sie einen großen Einfluss auf den Umfang des jüngsten Cyber-Angriffes hatten.

Cyber-Attacken in der Größenordnung des WannaCry-Angriffs erinnern Organisationen vielleicht daran, ihre IT-Systeme stets auf dem neusten Stand zu halten. Den Beteiligten nahezulegen, wie genau das geht, ist und bleibt eine ernsthafte Herausforderung. Organisationen der öffentlichen Hand vertrauen in vielen Fällen vielleicht zu oft auf veraltete Computersysteme – schlussendlich jedoch haben sie im Gegensatz zum privaten Sektor weit einfachere Möglichkeiten, etwas dagegen zu tun.

Dieser Artikel erschien zuerst auf „The Conversation“ unter CC BY-ND 4.0. Übersetzung mit freundlicher Genehmigung der Redaktion.

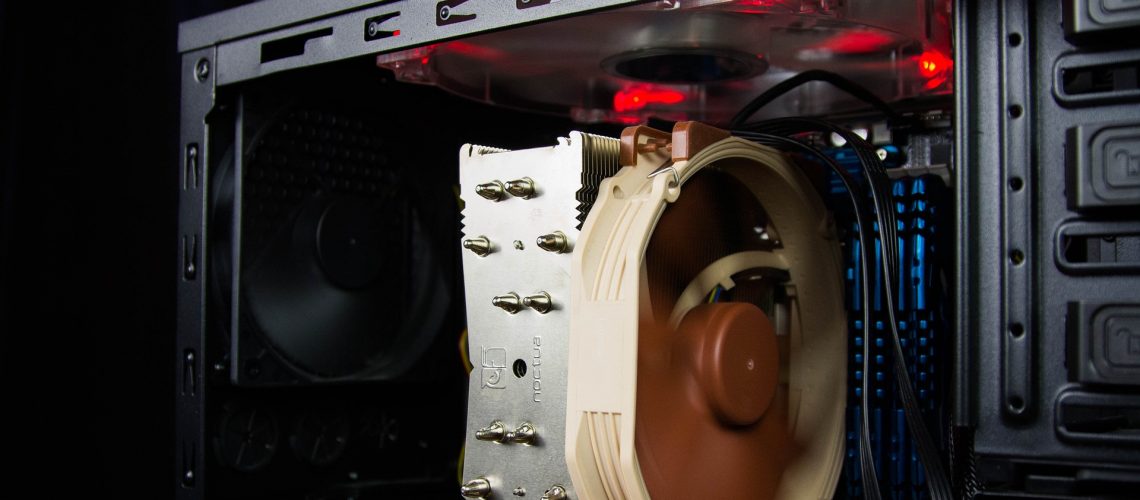

Image (adapted) „PC“ by Fifaliana (CC0 Public Domain)

![]()

Artikel per E-Mail verschicken

Schlagwörter: betriebssystem, computer, Computersysteme, cyber, cyberangriff, Gesundheitssektor, Internet, Organisation, Ransomware, sicherheit, technik, Wannacry, Windows XP