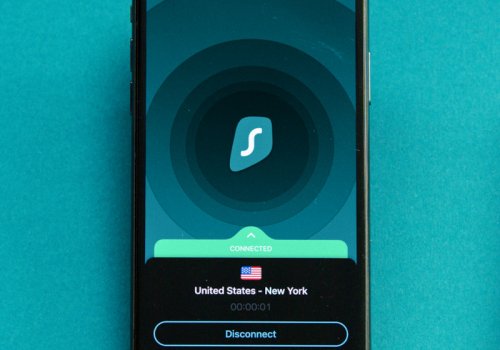

Was ist ein VPN? – Wie ihr mit Surfshark sicherer surft und internationales Netflix guckt

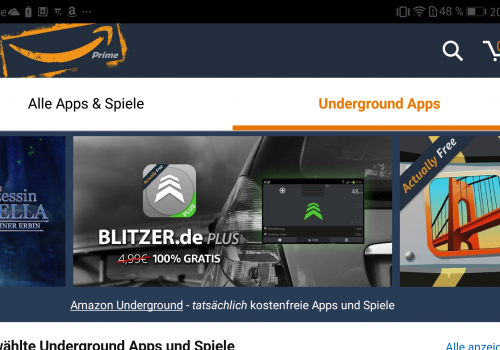

Ein Virtual Private Network (VPN) ist unfassbar praktisch. Es lässt uns um einiges sicherer im Internet surfen und ermöglicht uns die Nutzung der Streaming-Bibliotheken anderer Länder. Diese sind nämlich in vielen Fällen an einen bestimmen Standort geknüpft. Allerdings können noch immer viele Internetnutzer mit dem Begriff VPN nichts anfangen oder[...] [...]

Read More »

![Good Things Come to Those Who Hustle (adapted) (Image by Hannah Wei [CC0 Public Domain] via Unsplash)](https://www.netzpiloten.de/wp-content/uploads/2017/12/Good-Things-Come-to-Those-Who-Hustle-adapted-Image-by-Hannah-Wei-CC0-Public-Domain-via-Unsplash-500x350.jpg)

![Kontrolle, Tastatur, E-Mail (adapted) (Image by antonynjoro [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/10/Kontrolle-Tastatur-E-Mail-adapted-Image-by-antonynjoro-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Women look at security cameras (adapted) (Image by Matthew Henry [CC0 Public Domain] via Unsplash)](https://www.netzpiloten.de/wp-content/uploads/2017/10/Women-look-at-security-cameras-adapted-Image-by-Matthew-Henry-CC0-Public-Domain-via-Unsplash-500x350.jpg)

![Ritter (adapted) (Image by NadineDoerle [CC0 Public Domain] via Pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/09/Ritter-adapted-Image-by-NadineDoerle-CC0-Public-Domain-via-Pixabay-500x350.jpg)

![Thought (adapted) image by TeroVesalainen [CC0] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/08/Thought-adapted-image-by-TeroVesalainen-CC0-via-pixabay-500x350.jpg)

![Brain (Image by HypnoArt [CC0 Public Domain], via Pixabay](https://www.netzpiloten.de/wp-content/uploads/2017/06/Brain-Image-by-HypnoArt-CC0-Public-Domain-via-Pixabay-500x350.jpg)

![spy-whatsapp-messages (adapted) (Image by Sam Azgor [CC BY 2.0] via Flickr)](https://www.netzpiloten.de/wp-content/uploads/2015/02/spy-whatsapp-messages-adapted-Image-by-Sam-Azgor-CC-BY-20-via-Flickr-500x350.png)

![Emoji (adapted) (Image by TeroVesalainen [CC0 Public Domain] via pixabay](https://www.netzpiloten.de/wp-content/uploads/2017/05/Emoji-adapted-Image-by-TeroVesalainen-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Sicherheit (adapted) (Image by TBIT [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/04/Sicherheit-adapted-Image-by-TBIT-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Lg (adapted) (Image by hawkHD [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/03/Lg-adapted-Image-by-hawkHD-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Arzt (adapted) (Image by tmeier1964 [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/03/Arzt-adapted-Image-by-tmeier1964-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Internetsicherheit (adapted) (Image by Pete Linforth [CC0 Public Domain] via Pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/Internetsicherheit-adapted-Image-by-Pete-Linforth-CC0-Public-Domain-via-Pixabay-500x350.png)

![spying (adapted) (Image by mohamed_hamdy [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/03/spying-adapted-Image-by-mohamed_hamdy-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Hände (adapted) (Image by geralt [CC0 Public Domain] via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/Hände-adapted-Image-by-geralt-CC0-Public-Domain-via-pixabay-500x350.jpg)

![Computer Sicherheit Vorhängeschloss (adapted) (Image by TheDigitalWay [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/Computer-Sicherheit-Vorhängeschloss-adapted-Image-by-TheDigitalWay-CC0-Public-Domain-via-pixabay-500x350.jpg)

![broken-window (adapted) (Image by skeeze [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/broken-window-adapted-Image-by-skeeze-CC0-Public-Domain-via-pixabay-500x350.jpg)

![code (adapted) (Image by markusspiske [CC0 Public Domain], via pixabay)](https://www.netzpiloten.de/wp-content/uploads/2017/02/code-adapted-Image-by-markusspiske-CC0-Public-Domain-via-pixabay-500x350.jpg)