Jüngste Berichte belegen die Aufrüstung von Geheimdiensten wie NSA und GCHQ mit Cyberwaffen – eine gefährliche Praxis mit unberechenbaren Folgen. // von Annika Kremer

![Cyberwar (Bild: U.S. Air Force photo/Capt. Carrie Kessler [Public Domain], via wikimedia)](http://www.netzpiloten.de/wp-content/uploads/2015/01/Cyberwar.png)

Aktuelle Untersuchungen von IT-Sicherheits-Fachleuten legen nahe, dass die NSA und das britische GCHQ für die Entwicklung des kürzlich entdeckten Trojaners „Regin“ verantwortlich sind. Das ist nur eines der Indizien dafür, dass USA, Großbritannien und andere Länder auch im „Cyberspace“ aufrüsten. Diese Tatsache jedoch ist höchst Besorgnis erregend. Die Implikation eines „Cyberkrieges“ birgt nämlich logische Schwächen ebenso wie ethische Risiken.

Warum ist das wichtig? Nicht nur autoritäre Regimes, sondern auch westliche Demokratien rüsten zunehmend auch mit Schadsoftware, Überwachungssoftware und anderen sogenannten Cyberwaffen auf. Die Verlierer sind vor allem friedliche Internetnutzer.

Wir sind heute in hohem Maße von technischen Infrastrukturen abhängig. Dies erhöht das destruktive Potential digitaler Waffen.

Einmal begonnen, ist eine Aufrüstung – auch im digitalen Raum – kaum rückgängig zu machen. Dabei könnte Schadsoftware auch in unbefugte Hände fallen.

Eine Kontrolle von Cyberkriegs-Programmen durch den Bürger oder unabhängige Dritte ist fast unmöglich; Missbrauch sind Tür und Tor geöffnet.

Experten: Spionage-Trojaner „Regin“ ist Entwicklung von Geheimdiensten

IT-Sicherheits-Forscher des Unternehmens Kaspersky Labs und Journalisten des Spiegel untersuchen derzeit den kürzlich entdeckten Spionage-Trojaner „Regin“. Dabei kamen sie zu dem Schluss: „Regin“ wurde sehr wahrscheinlich von den sogenannten „Five Eyes“-Staaten (Australien, Großbritannien, Kanada, Neuseeland und USA) entwickelt. Sie gehen davon aus, dass „Regin“ Teil einer größeren Cyberwaffen-Plattform namens „Warriorpride“ ist. Wahrscheinlich wurde „Regin“ vom Australian Signals Directorate (ASD) entwickelt. Hinweise auf die Plattform „Warriorpride“ finden sich auch in den von NSA-Whistleblower Edward Snowden geleakten US-amerikanischen Geheimdienst-Dokumenten.

Vermutungen, dass „Regin“ von den Five-Eyes-Geheimdiensten stammt, gibt es schon seit Wochen. Anscheinend kam die Schadsoftware bereits mehrfach zum Einsatz: die Experten vermuten, dass das GCHQ mit dieser Software den Provider Belgacom angriff. Auch auf dem Privatrechner einer Mitarbeiterin des deutschen Bundeskanzleramtes wurde „Regin“ angeblich gefunden. Insgesamt haben Kaspersky-Mitarbeiter nach eigener Aussage mittlerweile Infektionen bei 27 verschiedenen Unternehmen, Institutionen und Privatleuten dokumentiert.

Aufrüstung mit Cyberwaffen ist schon länger im Gange

Überraschend sind die Neuigkeiten über „Regin“ und „Warriorpride“ nicht – eine Aufrüstung westlicher Geheimdienste mit allen Arten von Cyberwaffen kann schon länger beobachtet werden. Erst kürzlich machten Pläne der NSA, ein eigenes Tool für DDoS-Angriffe zu entwickeln, Schlagzeilen.

Wer das Thema aufmerksam verfolgt, erinnert sich vielleicht auch noch an den Sabotage-Trojaner Stuxnet, der im Iran Zentrifugen des Atomprogramms sabotierte, und dessen Nachfolger Duqu. Ganz zweifelsfrei belegt ist es nicht, aber zahlreiche Indizien deuten in diesem Fall auf eine Urheberschaft der USA und/oder Israels hin.

Dies sind nur zwei Beispiele von vielen. Westliche Geheimdienste, so viel ist wohl sicher, sind mit Hochdruck bei der Aufrüstung für einen Cyberwar.

Verwundbarkeit kritischer Infrastrukturen

Sind Cyberwaffen jedoch ernst zu nehmen oder kann man sie auf die selbe Stufe stellen wie die – lästige und teure, aber in den Folgen doch kontrollierbare – alltägliche IT-Kriminalität Marke „Reicher nigerianischer Geschäftsmann“ oder wie DDoS-Angriffe frustrierter Jugendlicher?

Leider nicht ganz. Die heutige Gesellschaft ist in hohem Maße von Technologie abhängig. Krankenhäuser, Finanzmärkte, Transportwesen, Strom- und Telekommunikationsnetz, nichts kommt heutzutage mehr ohne Computer und Netzwerke aus. Das macht uns verwundbar für Angriffe auf diese Infrastrukturen. Genau das ist eines der Risiken eines Cyberkrieges. Stuxnet hat bereits gezeigt, dass sich beispielsweise Industrie-Anlagen gezielt sabotieren lassen, wenn man über das notwendige Know-How (und ein großes Budget) verfügt.

Würden diese Systeme in Mitleidenschaft gezogen, würden wieder die zu Opfern, die dies in jedem Krieg ohnehin werden: unbeteiligte Zivilisten, die wahrscheinlich nur in Ruhe ihr Leben leben wollen. Somit kann ein Cyberkrieg zu etwas eskalieren, das weitaus mehr Leute betrifft als nur einige Geheimagenten und Nerds.

Cyberwaffen in falschen Händen

Wir alle wissen, dass es äußerst schwierig ist, konventionelle Waffen von den Händen Krimineller oder autoritärer Regimes fern zu halten (und das nicht nur, weil deutsche Rüstungsunternehmen an letztere immer wieder mit Vorliebe ihre Erzeugnisse verkaufen). Bei Cyberwaffen ist dies noch weitaus schwieriger, da diese noch nicht einmal physische Logistik benötigen, sich unbegrenzt vervielfältigen lassen und ihr Transport keine Spuren hinterlässt. Einmal vom Server herunter geladen oder auf einen USB-Stick kopiert, steht dem Einsatz des Trojaners, DDoS-Tools oder was immer gerade erbeutet wurde nichts mehr im Wege.

Darüber hinaus gibt es im Cyberkrieg ein großes, grundlegendes Problem. Experten reden gerne vom „Attribution“-Problem (vom englischen „attribution“ für „Zuordnung“). Damit ist gemeint, dass es im Internet äußerst schwierig, manchmal unmöglich ist, festzustellen, wer genau für einen Angriff verantwortlich ist. Entsprechende Spuren lassen sich löschen oder auch gezielt fälschen. Nicht nur, wer Tom Clancys „Der Anschlag“ kennt, kann sich denken, was dieses Problem im Zusammenhang mit schießwütigen Geheimagenten an der roten Entertaste für Szenarien ermöglicht.

Cyberwaffen – Aufrüstung gegen den Bürger?

Noch ein weiteres Risiko birgt die aktuelle Aufrüstung mit Cyberwaffen. Ebenso wenig wie potentielle Aktivitäten Krimineller lassen sich nämlich auch die unserer eigenen Regierungen und Geheimdienste in diesem Bereich kontrollieren. Transparenz für den Bürger oder wenigstens unabhängige Kontrollgremien? Fehlanzeige. Einem Missbrauch sind somit Tür und Tor geöffnet.

Wer die Snowden-Dokumente kennt, weiß, wie sehr bereits heutzutage Bürger kontrolliert und überwacht werden. Der Verdacht liegt nahe, dass der Staat auch mit dem neuen Arsenal an Spionage-, Sabotage- und Überwachungssoftware wieder einmal gegen seine Bürger aufrüstet. Das aber ist in einer Demokratie höchst bedenklich. Schon deswegen ist der aktuelle Trend einer digitalen Aufrüstung mit äußerster Skepsis zu betrachten.

Teaser & Image by U.S. Air Force photo/Capt. Carrie Kessler [Public Domain]

Artikel per E-Mail verschicken

Schlagwörter: cyberwaffen, Cyberwar, GCHQ, Internet, NSA, regin, Snowden

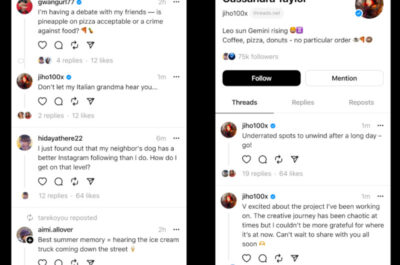

![Cyberwar (Bild: U.S. Air Force photo/Capt. Carrie Kessler [Public Domain], via wikimedia)](https://www.netzpiloten.de/wp-content/uploads/2015/01/Cyberwar1-e1422449154880.png)

1 comment